起きていた問題

取引先から情報セキュリティへの取り組みが以前より求められていました。しかし、それに対して対応しなければならないという意識は社内にあるものの、日々の業務が忙しく取り組みに着手できていませんでした。今回、自動車関連の企業より新しく取引要請があり、今後の継続的な取引のために、「自工会/部工会・サイバーセキュリティガイドライン1.0」に基づいた取り組みを「自動車産業セキュリティチェックシート」で確認すること、さらに、それに対応した情報セキュリティを短期間で構築されることを求められました。しかし、自社のみではそれに対応ができず、自社のレベルにあった情報セキュリティ構築を依頼されました。

コンサルタントの関わり方

自社で運用できる情報セキュリティのお手軽構築

情報セキュリティマニュアル等のパッケージを活用しながら自社向けにカスタマイズ。

解決方法

身の丈にあった情報セキュリティ対策

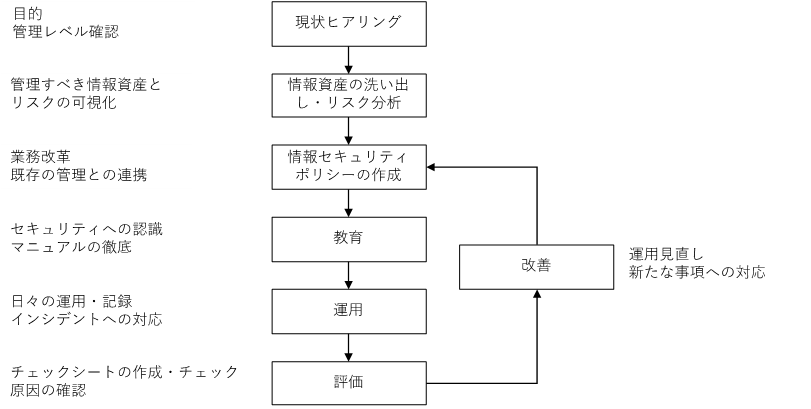

企業経営には様々なリスクがあります。情報にも、社員による不正な持ち出しやウイルス感染による漏洩といったリスクがあります。漏洩する情報は自社に関するものばかりではありません。発注先から提供を受けた図面や顧客の機密情報といった社外の情報もあります。仮に、発注先から預かった機密情報が漏洩してしまうと、発注先や顧客からの信頼を失ってしまいます。その結果、取引中止による売上減少や損害賠償請求などで、経営が成り立たなくことも考えられます。そのため、事前に情報セキュリティのリスクを分析し、リスクに対し計画を作ってマネジメントすることで、自社にあった情報セキュリティを構築し、リスクの低減を図る必要があります。

解決 POINT 1

情報資産の洗い出し

情報セキュリティ対策の第一歩は情報資産の洗い出しとリスク分析です。

「経営資源」は「人」「物」「金」と言われていましたが、最近ではそれに加えて「情報」を加えることが多くなりました。企業は物を作ったり、販売したり、サービスを提供することで、その対価を顧客から得ます。これが基本的な企業活動です。この企業活動は「情報」の流れとして管理されています。発注先・顧客の情報、仕入先・外注先の情報を的確に取り扱うことで正しい経営ができます。情報資産とは、その「情報」そのもののことです。また「情報」ばかりでなく、情報を収集したり処理したり保管したりするためのハードや、人・会社の持つブランドも含めたものが情報資産です。

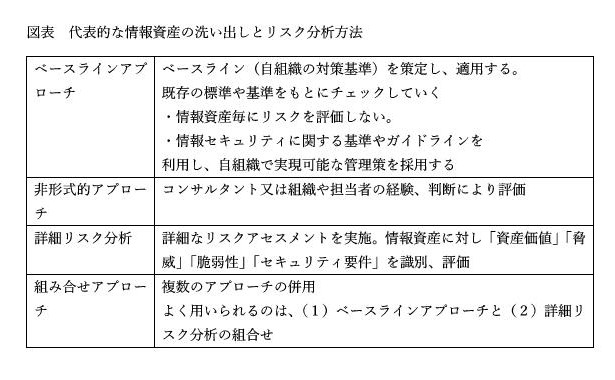

情報資産を洗い出すのに様々な手法があり、情報セキュリティの構築において最も時間のかかる場面でもあります。最も詳細な分析は文字通り「詳細リスク分析」と言われるものです。会社にある全ての情報資産を洗い出し、資産ごとにリスクを評価する方法です。

今回の事例企業では、すでに社内に「極秘」「社外秘」といった区分があったため、今回は、これをベースとしてベースラインアプローチを用いて情報資産の洗い出しと、リスク分析を実施しました。その結果、短期で集中的にリスクの分析を行うことができました。

以下に代表的な情報資産の洗い出しとリスク分析方法を示しておきます。実際には自社に最適なアプローチがあります。企業の実情や情報資産の種類を考えながら最適なリスク分析について専門家からアドバイスを受けることで、効果的な情報資産の洗い出しが可能となります。

「経営資源」は「人」「物」「金」と言われていましたが、最近ではそれに加えて「情報」を加えることが多くなりました。企業は物を作ったり、販売したり、サービスを提供することで、その対価を顧客から得ます。これが基本的な企業活動です。この企業活動は「情報」の流れとして管理されています。発注先・顧客の情報、仕入先・外注先の情報を的確に取り扱うことで正しい経営ができます。情報資産とは、その「情報」そのもののことです。また「情報」ばかりでなく、情報を収集したり処理したり保管したりするためのハードや、人・会社の持つブランドも含めたものが情報資産です。

情報資産を洗い出すのに様々な手法があり、情報セキュリティの構築において最も時間のかかる場面でもあります。最も詳細な分析は文字通り「詳細リスク分析」と言われるものです。会社にある全ての情報資産を洗い出し、資産ごとにリスクを評価する方法です。

今回の事例企業では、すでに社内に「極秘」「社外秘」といった区分があったため、今回は、これをベースとしてベースラインアプローチを用いて情報資産の洗い出しと、リスク分析を実施しました。その結果、短期で集中的にリスクの分析を行うことができました。

以下に代表的な情報資産の洗い出しとリスク分析方法を示しておきます。実際には自社に最適なアプローチがあります。企業の実情や情報資産の種類を考えながら最適なリスク分析について専門家からアドバイスを受けることで、効果的な情報資産の洗い出しが可能となります。

解決 POINT 2

情報セキュリティポリシーの構築

情報資産を効果的に守るためのセキュリティポリシーを構築します。

情報セキュリティポリシーとは情報セキュリティ対策の方針やルールのことです。情報セキュリティを確保するための体制、運用規定、基本方針、対策基準などです。

基本的なマニュアル類や様式についてコンサルタントから提供を受けることになります。ただし、そのままでは会社の実情に合わずに使い物になりません。なぜなら、その企業のレベルや運用の実態には全く合っていないからです。そのため、会社で利用するには基本的なマニュアルへのカスタマイズが必要となります。経験のあるコンサルタントは、うまく企業の実態をヒアリングしながら、その会社の問題点を把握し、マニュアルや様式をカスタマイズして、その企業に必要な情報セキュリティ対策を提案し、情報セキュリティポリシーを構築します。また、その時に新しい管理システムを導入するばかりでなく、既存の管理体制を見直すことで、そのまま利用できるようにならないかといったアドバイスも得ることができます。

情報セキュリティ関連の言葉には非常に専門的なものも多く、そのままでは理解できない場合が多くあります。そのため、自社のみで情報セキュリティを構築するのは非常に難しいものです。コンサルタントを活用することで、現在のマネジメントレベルを確認しながら、最適なアドバイスを得ることができ、結果的に早く・確実なものが構築できます。

それでも自社で構築したい場合は、「中小企業の情報セキュリティ対策ガイドライン」が参考となりますので、参考のためにURLを載せておきます。

情報セキュリティ対策は、「安全性の高さ」を取ると、使い勝手は非常に悪くなります。特に今まで自由にしていた企業では、情報セキュリティ対策をすることで「使いにくくなった」「規則が多くて煩わしい」といった感じをもられてしまいます。情報セキュリティに詳しいばかりでなく、企業の内容や成熟度をしっかり理解して、システムを構築してくれる我々のようなコンサルタントにご相談ください。

情報セキュリティポリシーとは情報セキュリティ対策の方針やルールのことです。情報セキュリティを確保するための体制、運用規定、基本方針、対策基準などです。

基本的なマニュアル類や様式についてコンサルタントから提供を受けることになります。ただし、そのままでは会社の実情に合わずに使い物になりません。なぜなら、その企業のレベルや運用の実態には全く合っていないからです。そのため、会社で利用するには基本的なマニュアルへのカスタマイズが必要となります。経験のあるコンサルタントは、うまく企業の実態をヒアリングしながら、その会社の問題点を把握し、マニュアルや様式をカスタマイズして、その企業に必要な情報セキュリティ対策を提案し、情報セキュリティポリシーを構築します。また、その時に新しい管理システムを導入するばかりでなく、既存の管理体制を見直すことで、そのまま利用できるようにならないかといったアドバイスも得ることができます。

情報セキュリティ関連の言葉には非常に専門的なものも多く、そのままでは理解できない場合が多くあります。そのため、自社のみで情報セキュリティを構築するのは非常に難しいものです。コンサルタントを活用することで、現在のマネジメントレベルを確認しながら、最適なアドバイスを得ることができ、結果的に早く・確実なものが構築できます。

それでも自社で構築したい場合は、「中小企業の情報セキュリティ対策ガイドライン」が参考となりますので、参考のためにURLを載せておきます。

情報セキュリティ対策は、「安全性の高さ」を取ると、使い勝手は非常に悪くなります。特に今まで自由にしていた企業では、情報セキュリティ対策をすることで「使いにくくなった」「規則が多くて煩わしい」といった感じをもられてしまいます。情報セキュリティに詳しいばかりでなく、企業の内容や成熟度をしっかり理解して、システムを構築してくれる我々のようなコンサルタントにご相談ください。

解決 POINT 3

社員教育と運営

社員教育と運営・チェック

立派な対策基準を作っても内容を知らない、守れない、業務効率が大幅に悪化したということでは、継続して運用することができません。まさに「仏作って魂入れず」です。

情報セキュリティ対策の運営はまさしく「PDCA」を用いたマネジメントそのものです。今までの情報資産の洗い出し・マニュアル作成は「計画」にあたります。「実行」・「評価」・「改善」が情報セキュリティを有効に保つためには必須です。

先ずは、社員教育によって情報セキュリティの必要性を認識してもらい、自社の具体的な取り組みを理解し、しっかり実行してもらいます。一方で、マニュアルからセキュリティのチェックリストを作成し、情報セキュリティ体制が動いているか定期的に「評価」します。また、入退室管理や通信のログ管理を行なっている場合、日々の運用状況を確認します。そこで問題がある場合、「改善」していきます。この改善には、現行のマニュアル通り運用していない場合(よく「不適合」と言われるものです)と、情報技術の進展や業務が変わったことによる場合があります。

社内では、情報セキュリティ体制をとって運用しているとなかなか公正なチェックが来ません。外部のコンサルタントを活用することで、

・公正なチェックができる

・日進月歩の情報について新しい知見が得られる

・業務そのものの改善提案を受けることができる

といったメリットを活用することができます。

立派な対策基準を作っても内容を知らない、守れない、業務効率が大幅に悪化したということでは、継続して運用することができません。まさに「仏作って魂入れず」です。

情報セキュリティ対策の運営はまさしく「PDCA」を用いたマネジメントそのものです。今までの情報資産の洗い出し・マニュアル作成は「計画」にあたります。「実行」・「評価」・「改善」が情報セキュリティを有効に保つためには必須です。

先ずは、社員教育によって情報セキュリティの必要性を認識してもらい、自社の具体的な取り組みを理解し、しっかり実行してもらいます。一方で、マニュアルからセキュリティのチェックリストを作成し、情報セキュリティ体制が動いているか定期的に「評価」します。また、入退室管理や通信のログ管理を行なっている場合、日々の運用状況を確認します。そこで問題がある場合、「改善」していきます。この改善には、現行のマニュアル通り運用していない場合(よく「不適合」と言われるものです)と、情報技術の進展や業務が変わったことによる場合があります。

社内では、情報セキュリティ体制をとって運用しているとなかなか公正なチェックが来ません。外部のコンサルタントを活用することで、

・公正なチェックができる

・日進月歩の情報について新しい知見が得られる

・業務そのものの改善提案を受けることができる

といったメリットを活用することができます。

効果・成果

「自動車産業セキュリティチェックシート」では、対応の有無ばかりか、いつまでに対応するのかも取引先より求められていました。チェックシートが送付されてきた時には、ほぼ“ゼロ”でしたが、短期間で、運用できる情報セキュリティ対策が構築でき、情報セキュリティの意識も高まりました。

また、既存のマネジメントシステムを活用することで、運用やセキュリティの取り組みがバラバラにならず整合性の高いものとなりました。

また、既存のマネジメントシステムを活用することで、運用やセキュリティの取り組みがバラバラにならず整合性の高いものとなりました。

業務改善もサポートする情報セキュリティ対策

サイバー攻撃・内部不正・テレワークへの対応等、情報セキュリティ対策の構築は緊急の課題です。しかし、中小企業としては、どこから手をつけたら良いのか分からない、作ったけれど実際に運用できるのかといった「不安」が沢山あります。また、情報セキュリティ対策のみを個別に行なった場合、既存のマネジメントシステムに合わずに、業務効率が悪化したりします。情報セキュリティといっても「情報」のことばかりでなく、会社全体のことを理解してもらう必要があります。そのため、会社の現状のヒアリングによる的確な会社の内容の把握、さらには、業務改善まで精通したコンサルタントを活用することが情報セキュリティ構築のポイントとなります。

情報セキュリティ体制構築支援サービスを活用することで、短期間で自社にあったものを構築することができます。一貫し構築サービスを提供しますのでお気軽にお問い合わせください。

情報セキュリティ体制構築支援サービスを活用することで、短期間で自社にあったものを構築することができます。一貫し構築サービスを提供しますのでお気軽にお問い合わせください。